BIOS Recovery by Crisis Disk

>> Selasa, 24 Agustus 2010

BIOS Recovery Boot Block:

BIOS Recovery Boot Block is a special block of BIOS. It is used to boot up the system with minimum BIOS initialization. Users can enable this feature to restore the BIOS firmware to a successful one once the previous BIOS flashing process failed.

BIOS Recovery Hotkey:

The system provides a function hotkey: Fn+Esc, for enable BIOS Recovery process when system is powered on during BIOS POST. To use this function, it is strongly recommended to have the AC adapter and Battery present. If this function is enabled, the system will force the BIOS to enter a special BIOS block, called Boot Block.

Steps for BIOS Recovery by Crisis Disk:

Before doing this, one Crisis Disk should be prepared ready in hand. The Crisis Disk could be made by executing the Crisis Disk program in another system with Windows XP OS.

Follow the steps below:

1. Plug in the USB Floppy Disk.

2. Copy kblg009.wph to the tool’s folder and rename it as BIOS.wph. Execute wincris.exe.

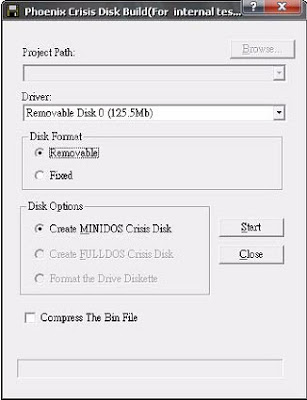

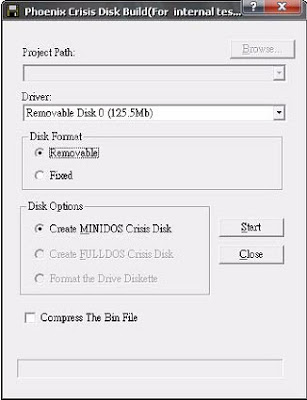

3. Select the Removable option for Disk Format and click Start. Follow the instructions on the screen.

4. Click Format to format and create the disk.

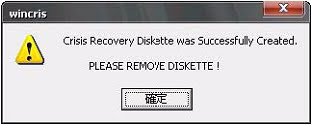

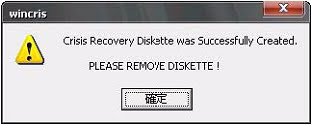

5. A message on the screen shows when the crisis recovery disk has been created.

To use the crisis recovery disk, do the following:

1. Plug in the USB Flash Disk without AC plug.

2. Press Fn + Esc and then plug in AC power while holding down the keys. Power button flashes orange.

3. Press Power button and system will enter crisis mode to flash the BIOS.

4. Update to the latest version BIOS for the system using the regular BIOS flashing process.

Selengkapnya

BIOS Recovery Boot Block is a special block of BIOS. It is used to boot up the system with minimum BIOS initialization. Users can enable this feature to restore the BIOS firmware to a successful one once the previous BIOS flashing process failed.

BIOS Recovery Hotkey:

The system provides a function hotkey: Fn+Esc, for enable BIOS Recovery process when system is powered on during BIOS POST. To use this function, it is strongly recommended to have the AC adapter and Battery present. If this function is enabled, the system will force the BIOS to enter a special BIOS block, called Boot Block.

Steps for BIOS Recovery by Crisis Disk:

Before doing this, one Crisis Disk should be prepared ready in hand. The Crisis Disk could be made by executing the Crisis Disk program in another system with Windows XP OS.

Follow the steps below:

1. Plug in the USB Floppy Disk.

2. Copy kblg009.wph to the tool’s folder and rename it as BIOS.wph. Execute wincris.exe.

3. Select the Removable option for Disk Format and click Start. Follow the instructions on the screen.

4. Click Format to format and create the disk.

5. A message on the screen shows when the crisis recovery disk has been created.

To use the crisis recovery disk, do the following:

1. Plug in the USB Flash Disk without AC plug.

2. Press Fn + Esc and then plug in AC power while holding down the keys. Power button flashes orange.

3. Press Power button and system will enter crisis mode to flash the BIOS.

4. Update to the latest version BIOS for the system using the regular BIOS flashing process.

Selengkapnya